Muchas veces nos encontramos con la duda de si un programa está funcionando o no. O bien el proceso se detuvo o se haya estrellado, a veces es difícil de entender. Esto es especialmente cierto cuando estamos usando el shell de comandos y / o el software no ofrece una interfaz gráfica de usuario o de forma explícita nos dicen si se está ejecutando o no. Otra razón muy importante, o tal vez el más importante, razones de seguridad. Cualquier experto en TI "hombre" tiene que saber qué procesos son runing y qué puertos están siendo utilizados por ésta.

Pocos métodos rápidos y programas que podemos utilizar para averiguar los procesos en ejecución y los puertos asociados

Recuerde que algunos de estos pueden requerir que usted los ejecute como root.

Netstat

$ sudo -i

$ netstat -tulpn

De esta salida se puede ver, es decir, "proceso de vpn IKED"

Proceso se está ejecutando en PID 1189 y utiliza 2 puertos UDP, el puerto 4500 y 500. Ahora podemos comprobar el número de PID 1189 mediante la ejecución de procesos.

$ ls -l /proc/1189/exe

Ahora vamos a filtrar la información de salida del comando netstat usando grep en el puerto 22 utilizado por ssh:

Fuser

Fuser es también fácil de utilizar para alcanzar nuestros objetivos

$ fuser 4500/udp

$ ls -l /proc/1189/exe

El proceso se devuelve el nombre IKED... si usted no sabe este proceso, tan sólo ejecute comando man para la descripción del proceso:

$ man iked

Task

Este comando es útil para descubrir el directorio de trabajo de un proceso, es decir, IKED o PID 1189

$ ls -l /proc/1189/cwd

$ pwdx 1189

Para descubrir el dueño del proceso, es decir, IKED o PID 1189

$ ps aux | grep 1189

o el uso de medio ambiente

$ cat /proc/1189/environ

ldentifying Open Ports

$ grep port /etc/services

$ grep 2432 /etc/services

Si está ejecutando un servidor público, obviamente conectado a Internet. Recomiendo encarecidamente que compruebe si hay software de rootkit (s). Rootkit en términos linux ilegal o ilegítimo "raíz" de acceso a su sistema, en cuanto a las ventanas que se llama "administrador" de acceso.

Ir a su centro de Ubuntu instalar un escáner que llena sus necesidades:

Arraigado servidores se utilizan generalmente para SPAM / malware / Proxy o el estilo Dos ataques en otras redes o computadoras. Mantenga un ojo ocasionales en los gráficos de ancho de banda como medida de precaución.

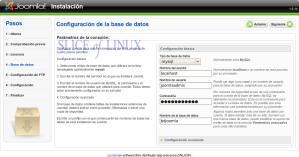

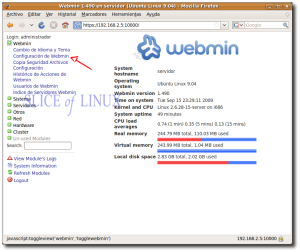

Configuración de Webmin" height="252" width="300">

Configuración de Webmin" height="252" width="300">